반응형

심층 방어 (Defense in depth)

심층 방어 계층

- 데이터에 대한 무단 액세스를 획득하기 위한 공격의 진행 속도를 늦추기 위해 단계적 접근 방식을 구현한 전략.

- 여러 수준의 보호를 제공하고, 한 레이어에 대한 공격은 후속 레이어에서 격리됨.

- 물리적 보안 계층 (Physical Security) - 데이터 센터에서 컴퓨팅 하드웨어를 보호하기 위한 첫 번째 방어선.

- 신원 및 액세스 계층 (Identity & Access) - 인프라 및 변경 제어에 대한 액세스를 제어.

- 경계 계층 (Perimeter) - 분산 서비스 거부 (DDoS) 보호를 사용하여 최종 사용자에게 서비스 거부를 유발하기 전에 대규모 공격을 필터링.

- 네트워킹 계층 (Networking) - 세분화 및 액세스 제어를 통해 리소스 간의 통신을 제한.

- 컴퓨팅 계층 (Compute)- 가상 머신에 대한 액세스를 보호.

- 애플리케이션 계층 (Application) - 애플리케이션이 안전하고 취약성이 없도록 보장.

- 데이터 계층 (Data) - 데이터가 적절하게 보호되도록 데이터에 대한 액세스를 저장하고 제어.

보안 태세

- 보안 위협으로부터 보호하고 이에 대응하는 조직의 역량

- 기밀성(confidentiality), 무결성(integrity), 가용성(availability) 세 가지를 묶어서 CIA라고 칭함.

- 기밀성 - 최소 권한 원칙으로 오직 작업을 수행하는 데 필요한 수준에서 액세스 권한이 있는 정보에 대한 액세스를 제한.

- 무결성 - 데이터 전송에 사용되는 일반적인 방법은 발신자가 단방향 해시 알고리즘을 사용하여 고유한 데이터 지문을 만듦(정보의 무단 변경 방지)

- 가용성 - 서비스가 작동하고 있고 권한 있는 사용자만 액세스 할 수 있는지 확인.

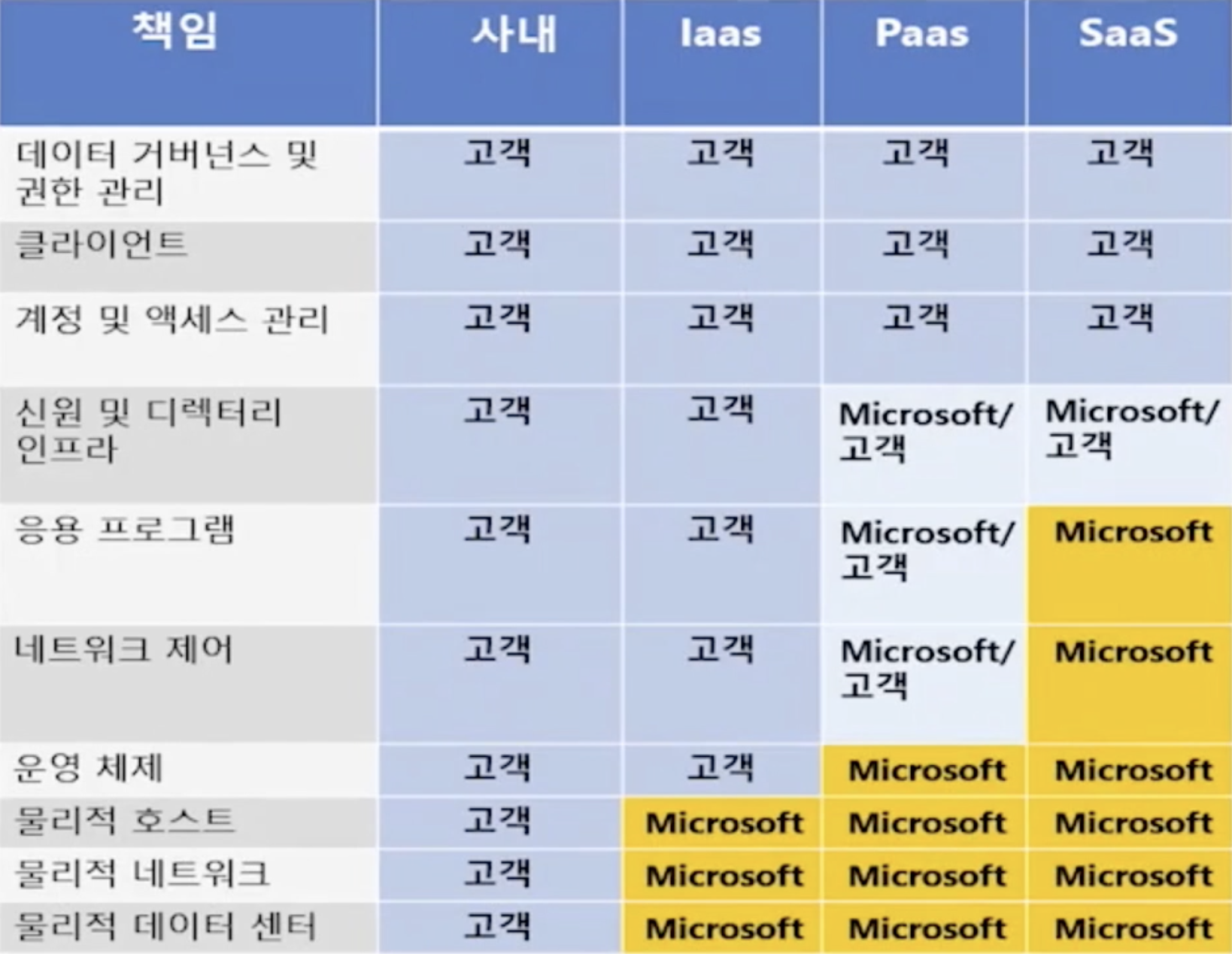

보안 공유 (Shared Security)

- 고객이 제어하는 데이터 센터에서 클라우드 기반 데이터 센터로 마이그레이션하면 보안에 대한 책임 변경 발생.

- 보안은 클라우드 공급 업체와 고객 간의 공통 관심사가 됨.

- 클라우드 서비스로 전환함으로써 조직은 핵심 비즈니스 역량이 아닌 활동에 대한 집중을 줄일 수 있음.

Azure 방화벽 (Azure Firewall)

- 네트워크 리소스를 보호하기 위해 IP 주소를 기반으로 서버 접근을 허용 / 거부하도록 하는 PaaS 형태의 방화벽 서비스.

- 무제한 클라우드 확장성

- 고가용성 내장.

- 인바운드(Inbound) 및 아웃바운드(Outbound) 트래픽 필터링 규칙 적용.

- Azure 모니터링 로깅 사용.

- Azure Application Gateway 또한 웹 응용 프로그램 방화벽 (Web Application Firewall - WAF) 제공.

- WAF는 취약성으로부터 웹 애플리케이션에 대한 중앙 집중식 인바운드 보호 기능 제공.

Azure Distributed Denial of Service (DDOS) protection

- DDoS (Distributed Denial of Service)는 지속적인 공격으로 네트워크 리소스를 지치게 만들고, 소모하게 하여 응용 프로그램이 느려지거나 응답이 없게 만듦.

- 서비스 가용성에 영향을 미치기 전에 원치 않은 네트워크 트래픽 제거.

- 베이직 플랜을 기본적으로 제공.

- 스탠다드 플랜은 대규모 공격, 프로토콜 공격, 리소스 계층 공격을 완화 가능.

- 대규모 공격 (Volumetric attacks) - 상당한 양의 트래픽을 전송하여 네트워크 계층 허용 범위를 넘치게 하는 공격.

- 프로토콜 공격 (Protocol attacks) - 계층 3 및 계층 4의 프로토콜 스택 약점을 악용하여 액세스 불가능하게 하는 공격.

- 리소스 계층 공격 (Resource layer attacks) - 웹 애플리케이션 패킷을 대상으로 호스트 간의 데이터 전송을 방해하는 공격.

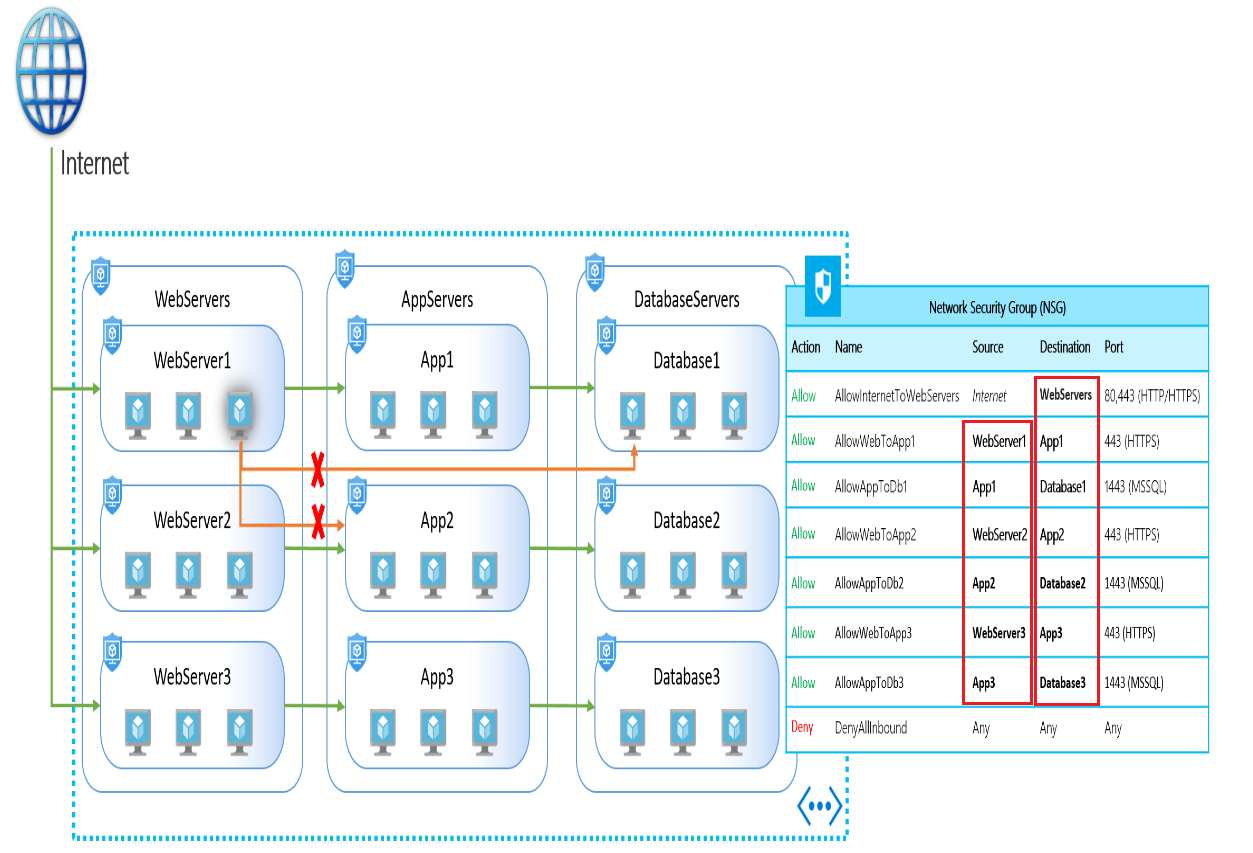

네트워크 보안 그룹 (Network Security Groups)

- Azure 가상 네트워크에서 Azure 리소스와 주고받는 네트워크 트래픽을 필터링함.

- 소스 및 대상 IP 주소, 포트 및 프로토콜별로 필터링하도록 인바운드 및 아웃바운드 규칙 설정 가능.

- 필요에 따라 구독 한도 내에서 여러 규칙을 추가 가능.

- Azure는 새 NSG에 기본적인 기존, 보안 규칙을 적용.

- 우선순위가 높은 규칙으로 기본 규칙 재정의 가능.

- Azure Firewall은 제일 앞단에서 필터링하여 여러 개의 VNet구독을 커버 가능하나, NSG는 하나의 VNet안에 서브넷이나 IP에 대해서 보호하는 역할을 함.

- Azure Firewall이 커버하는 영역과 기능이 많음. 쉽게 말하면 건물의 정문 - Azure Firewall / 층별 사무실 문 - NSG

응용 프로그램 보안 그룹 (Application Security Groups)

- 네트워크 보안을 애플리케이션 구조의 확장으로 구성 가능하여 가상 머신을 그룹화하고 해당 그룹을 기반으로 네트워크 보안 정책을 정의 가능.

- IP 주소를 수동으로 유지 관리하지 않고도 보안 정책을 대규모로 재사용 가능.

- IP 주소와 여러 규칙 집합의 복잡성을 처리하므로 비즈니스 로직에 집중 가능.

Azure 네트워크 보안 솔루션 선택

경계 계층 (Perimeter layer)

- 리소스에 대한 네트워크 기반 공격으로부터 보호.

- Azure DDoS Protection을 사용하여 최종 사용자에게 서비스 거부가 발생하기 전에 대규모 공격을 필터링.

- Azure Firewall과 함께 경계 방화벽을 사용하여 네트워크에 대한 악의적인 공격을 식별하고 경고.

네트워크 계층 (Network layer)

- 필요한 것만 허용하도록 모든 리소스에서 네트워크 연결을 제한하는 데 중점을 둠.

- 연결을 제한하면 공격으로 인한 네트워크 전체의 측면 이동 위험 감소 가능.

- NSG를 사용하여 계층에서 인바운드 및 아웃 바운드 통신에 대한 규칙을 만들어 허용된 트래픽만 전달.

결합된 네트워크 보안 서비스 예시

- Azure Firewall + NSG (Network Security Groups)

- Azure Firewall + Application Gateway WAF (Web Application Firewall)

이전 글

[Azure 자격증 - AZ-900] 보편적 보안 및 네트워크 보안 기능 - Part 1

Azure 보안 센터 (Azure Security Center) Azure 및 온-프레미스 서비스에 대한 위협 보호 기능을 제공하는 모니터링 서비스. 구성, 리소스 및 네트워크를 기반으로 보안 권장 사항을 제공. (문제를 고쳐주

epictrave.tistory.com

다음 글

[Azure 자격증 - AZ-900] ID, 거버넌스, 개인 정보 보호 및 규정 준수 기능 - Part 1

인증과 권한 두 개념은 신원 확인과 접근 제어를 이해하는 데에 매우 중요. 인증 (Authentication) 리소스에 액세스하려는 사람이나 서비스의 ID를 식별하는 프로세스. 합법적인 액세스 자격 증명을

epictrave.tistory.com

반응형

'Azure > AZ-900' 카테고리의 다른 글

| [Azure 자격증 - AZ-900] ID, 거버넌스, 개인 정보 보호 및 규정 준수 기능 - Part 2 (0) | 2021.12.12 |

|---|---|

| [Azure 자격증 - AZ-900] ID, 거버넌스, 개인 정보 보호 및 규정 준수 기능 - Part 1 (0) | 2021.12.12 |

| [Azure 자격증 - AZ-900] 보편적 보안 및 네트워크 보안 기능 - Part 1 (0) | 2021.12.11 |

| [Azure 자격증 - AZ-900] 핵심 Azure 서비스 / 핵심 솔루션 및 관리 툴 - 복습 문제 (0) | 2021.12.11 |

| [Azure 자격증 - AZ-900] Azure의 핵심 솔루션 및 관리 툴 - Part 2 (0) | 2021.12.11 |

최근댓글